- Ugotovitve

- Kaj morajo povedati strokovnjaki?

- Kaj lahko narediš?

Če ste mislili, da so vaši podatki varni, premislite še enkrat. Ker so v skladu z akademskimi študijami ugotovili, da lahko hekerji zaradi ranljivosti TLS 1.3 vstopijo v varen kanal in lahko zbirajo podatke za zlonamerne namene.

Raziskovalni prispevek so objavili Univerza v Tel Avivu, Univerza v Adelaidi in Univerza v Michiganu ter Inštitut Weizmann. Poleg tega sta tudi NCC Group in Data61 sklenila podobne ugotovitve.

Ugotovitve

Napad je spremenjena različica dejanskega napada orake Bleichenbacher, ki je v preteklosti lahko dekodiral sporočilo, šifrirano z RSA, s pomočjo kriptografije z javnim ključem.

Ta novi val pa želi delovati proti TLS 1.3, ki je zadnja različica med protokoli TLS. Oblasti so menile, da je to varno, a očitno ni in to je zaskrbljujoče!

Ker TLS 1.3 ne podpira izmenjave ključev RSA, so raziskovalci menili, da je za oceno napada najbolje, da nadaljujemo z različico navzdol, tj. TLS 1.2.

Kot rezultat zmanjšanja zmanjšanja, kot sta na strani strežnika in odjemalca, ki obide napad padca. Tako sklepamo, da če bi obstajali večji RSA ključi, bi te napade lahko preprečili in tudi, bi se časovna omejitev ročne stiske skrajšala.

Preučenih je bilo devet različnih izvedb TLS; OpenSSL, Amazon s2n, MbedTLS, Apple CoreTLS, Mozilla NSS, WolfSSL in GnuTLS, med katerimi sta bili BearSSL in Googlov BoringSSL varni. Vsi ostali so ostali ranljivi.

Kaj morajo povedati strokovnjaki?

Kar zadeva število napadov, Broderick Perelli-Harris, starejši direktor Venafija, verjame, da se pojavljajo od leta 1988 pod različicami Bleichenbacherja. Zato ne preseneča, da je tudi TLS 1.3 ranljiv.

Jake Moore, specialist za kibernetsko varnost v podjetju ESET UK, meni, da napad kriptografske narave ni prvi in ne bo zadnji takšne vrste. Prav tako je mnenja, da je podobno igri Whac-A-Mole - vsakič, ko se uporabi varnostni popravek, se pojavi še en.

Kaj lahko narediš?

Na splošno je pomanjkljivost v originalni sestavi šifrirnega protokola TLS. Toda za zdaj je zaradi same zasnove protokolarnih popravkov edina pot naprej.

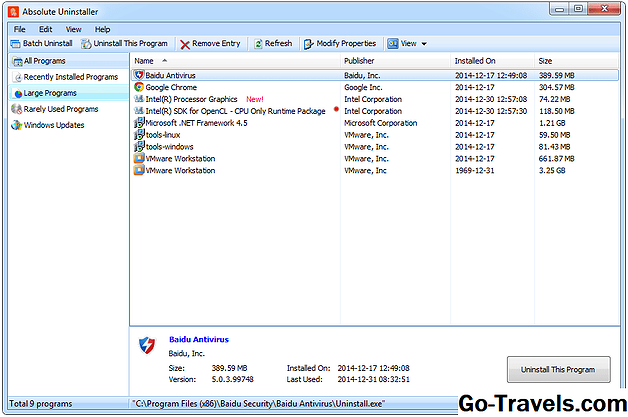

Kaj lahko storite, da se medtem zaščitite? Uporabite dvofaktorsko avtentikacijo (2FA), redno posodabljajte programsko opremo, kot je anti-malware / antivirus, postavljajte močnejša gesla in dostojno VPN storitev, kot je Ivacy.